Tradycyjne sieci są konfigurowane ręcznie, przełącznik po przełączniku, nawet jeżeli w sieci zainstalowany jest system zarządzania. Niestety oznacza to, że im więcej punktów styku w sieci, tym większe ryzyko błędu ludzkiego. Jakie są tego konsekwencje, gdy skutkiem jest awaria sieci?

Dla firmy produkcyjnej oznacza to wiele zagrożeń, w tym nawet utratę produktywności, co z kolei oznacza stratę pieniędzy. Jeśli firma jest usługodawcą, nie może świadczyć swoich usług, co oznacza, że zyskuje niezadowolonych klientów i ponownie prowadzi do strat finansowych.

Pytanie zatem brzmi, jak dokonać zmian w sieci bez błędu ludzkiego?

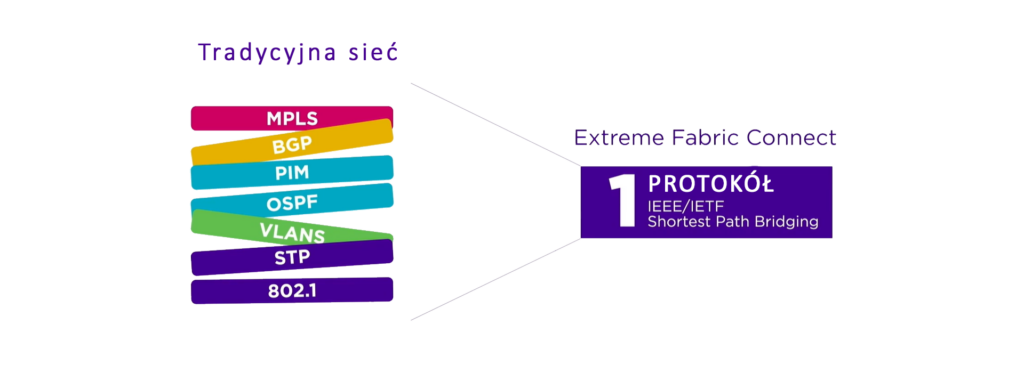

Tradycyjne sieci są zwykle oparte na wielu protokołach. Czym w ogóle jest protokół? Wyobraźmy sobie 10 osób w jednym pokoju, mówiących w 10 różnych językach. Nagle ktoś prosi te osoby o zrobienie czegoś i większość z nich musi polega na sobie nawzajem w wykonaniu pewnych czynności. Jedynym sposobem na osiągnięcie celu jest współpraca. W tej sytuacji istnieje duże ryzyko, że się źle zrozumieją i popełnią błąd. A co by było gdyby istniał‚ jeden uniwersalny język? A co jeśli zamiast 10 protokołów Twoja sieć będzie korzystać tylko z jednego? W naszym przypadku tym uniwersalnym językiem jest Extreme Fabric Connect.

Extreme Fabric Connect znacznie ułatwia konfigurację sieci. Co to właściwie oznacza dla klientów końcowych? Użyjmy ponownie analogii. Jeżeli chcesz zadzwonić do znajomego, po prostu bierzesz telefon, wybierasz numer i dzwonisz. Nie musisz do nikogo dzwonić, żeby nawiązać połączenie, prawda? Te czasy mamy już dawno za sobą. Zatem Fabric Connect działa dokładnie w ten sposób, czyli automatycznie, wystarczy podłączyć urządzenie, a ono zostanie podłączone do odpowiedniego segmentu sieci.

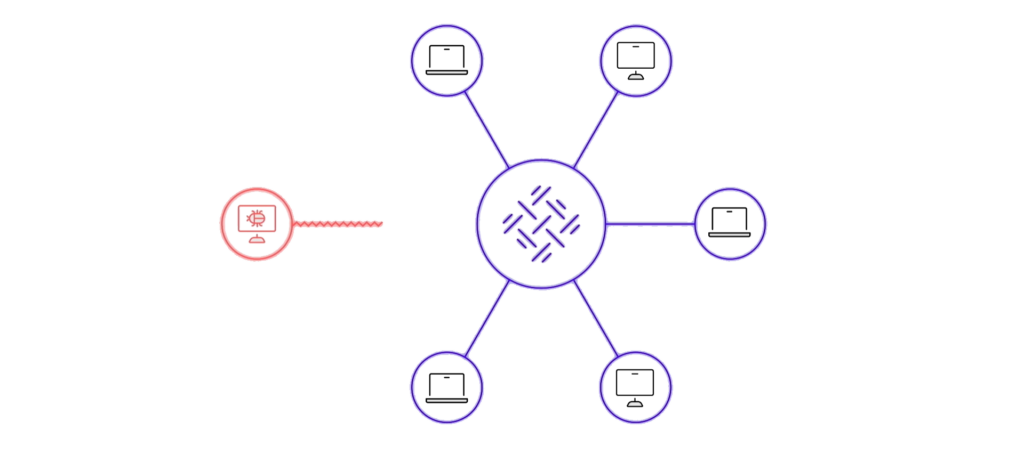

Oznacza to, że jest mniej podatny na błędy ludzkie. A co więcej, jest to zaimplementowane w samej koncepcji sieci Fabric. Wyobraźmy sobie, że firma, która wykorzystuje w swojej sieci technologię Fabric Connect zatrudnia nowego administratora sieci i popełnia on błąd. Co się dzieje? W rzeczywistości jest bardzo mało prawdopodobne, że popełnił jakiś błąd, ponieważ nie dotknął w ogóle konfiguracji sieci firmowej, bo ta działa automatycznie. Nawet jeżeli administrator popełnił błąd, najprawdopodobniej stworzył jedynie jakiś problem, ale problem ten zostanie odizolowany, co oznacza, że wszyscy inni, każdy pojedynczy użytkownik i urządzenie będą działać tak jak do tej pory.

Materiał przygotował:

Konrad Grzybowski

Inżynier Systemów Bezpieczeństwa Versim S.A.